MITRE ATT&CK Framework: Wie Angreifer im System bleiben und ihren Zugriff erweitern

Das MITRE ATT&CK Framework bietet eine Übersicht der häufigsten Taktiken und Techniken von Cyberangreifern. Was ein Angreifer macht, wenn er sich bereits Zugang zum System seines Opfers verschafft hat, erklärt Kolumnist Thomas Holderegger von Accenture.

Nachdem wir in meiner vorherigen Kolumne die grundlegende Anatomie eines Cyberangriffs beleuchtet haben, schauen wir uns nun einzelne, von Angreifern besonders häufig angewendete Techniken des MITRE ATT&CK Frameworks genauer an. Da es dabei erst richtig spannend wird, wenn sich der Angreifer bereits Zugang zum System seines Opfers verschafft hat, starten wir gleich mit "Persistence" und lassen Taktiken wie "Reconnaissance" oder "Resource Development" bewusst aus.

Einmal im System ist das oberste Ziel des Angreifers, den mühsam erarbeiteten Zugang unter allen Umständen zu sichern - das ist die Essenz von "Persistence". Denn der Aufwand für einen erfolgreichen Einbruch in das System des Opfers ist gross. Aus ökonomischer Sicht wäre es für einen Angreifer fatal, diesen Zugang durch einen simplen Neustart oder ein Software-Update seitens des Opfers wieder zu verlieren.

Eine gängige Technik bei "Persistence" sind "Boot or Logon Initialization Scripts". Dabei wird der Schadcode beispielsweise in den Autostart-Programmen des Systems platziert, sodass die Malware bei jedem Hochfahren automatisch mitgestartet wird. Eine noch subtilere Methode ist die Manipulation von Registry Keys. Man muss sich die Registry als das Langzeitgedächtnis eines Betriebssystems vorstellen, welches unzählige Konfigurationseinstellungen speichert. Ein Angreifer kann hier einen eigenen Eintrag für seine Malware erstellen; versteckt unter Tausenden legitimen Einträgen sorgt dieser Registry Key dafür, dass das Betriebssystem die Schadsoftware nach jedem Neustart zuverlässig lädt und sie sofort wieder einsatzbereit ist.

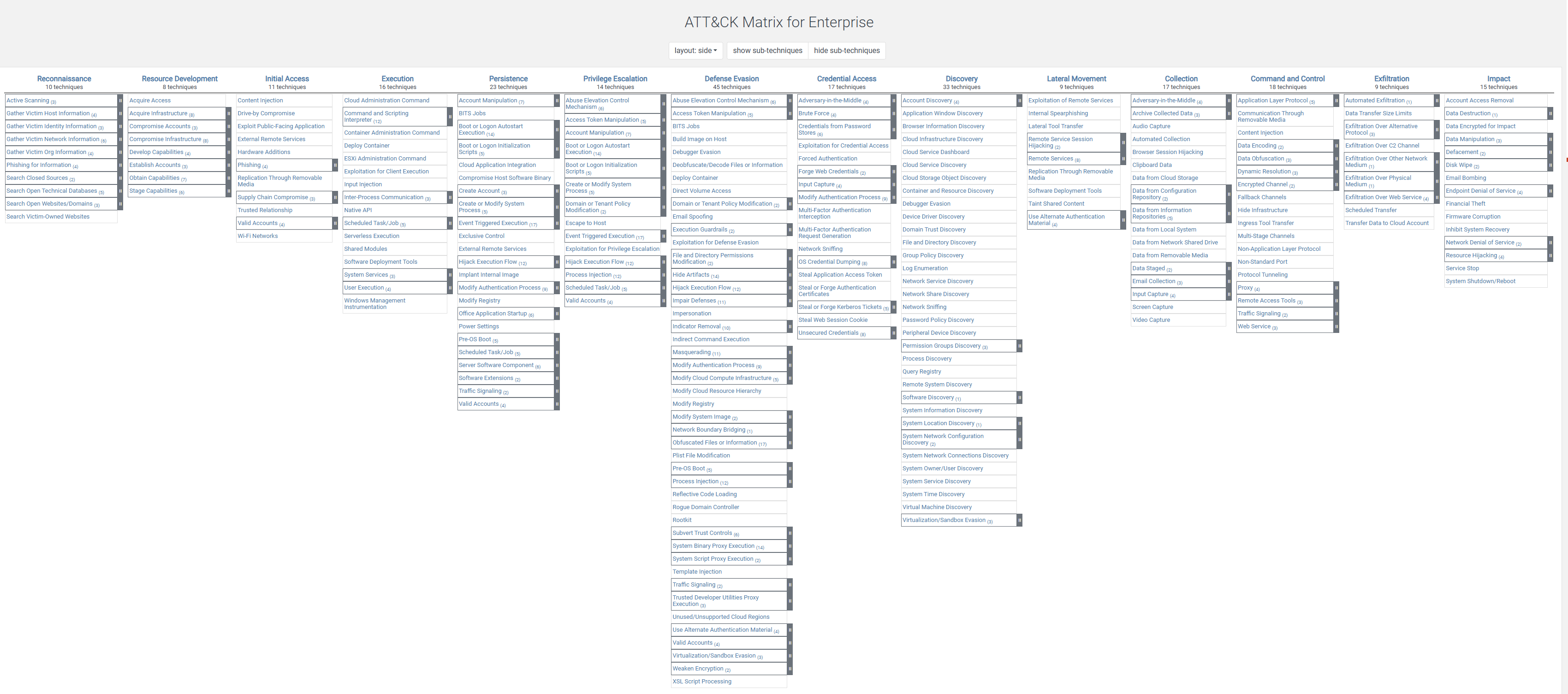

Das MITRE ATT&CK Framework ohne Untertechniken. Die komplette Übersicht mit Untertechniken finden Sie hier. (Source: Screenshot / https://attack.mitre.org)

Doch Zugang allein reicht nicht. Um wirklich Schaden anrichten zu können, muss ein Angreifer höher privilegierte Zugänge wie die eines Administrators erlangen ("Privilege Escalation"). Eine verbreitete Technik hierfür ist zum Beispiel "Process Injection". Dabei wird ein bereits laufender, höher privilegierter Prozess dazu gebracht, den schädlichen Code des Angreifers auszuführen. Der Angreifer selbst benötigt also keine hohen Rechte, sondern schleust seine Malware quasi als blinden Passagier in einen vertrauenswürdigen Prozess ein. Diese Technik wurde beispielsweise 2015 bei Cyberangriffen gegen das ukrainische Elektrizitätssystem breit eingesetzt.

Eine weitere Technik der "Privilege Escalation" ist "Hijack Execution Flow": Hier "kapern" Angreifer die Art und Weise, wie Betriebssysteme Programme ausführen. Da das Betriebssystem selbst hohe Privilegien hat, kann der Angreifer so seinen Schadcode mit höheren Rechten ausführen lassen. Der Angreifer schmuggelt seinen Schadcode beispielsweise in Registry Keys oder häufig auch in sogenannte "dynamic-link libraries" (DLLs). DLLs enthalten Code, welcher gleichzeitig von verschiedenen Programmen genutzt werden kann, und werden daher häufig für Konfigurationen genutzt. Wenn es der Angreifer schafft, die Suchreihenfolge für DLLs zu manipulieren oder umzuleiten, wird das Betriebssystem seine maliziöse DLL während des Bootprozesses mitladen und damit den bösartigen Code mit hohen Privilegien ausführen.

In der nächsten Kolumne geht es weiter mit bekannten Techniken, die Angreifer bei "Defense Evasion" und "Credential Access" anwenden.

Alle bisher auf SwissCybersecurity.net erschienenen Kolumnen von Thomas Holderegger finden Sie hier.

Thomas Holderegger, Security Lead for Switzerland bei Accenture. (Source: zVg)

Wenn Sie mehr zu Cybercrime und Cybersecurity lesen möchten, melden Sie sich hier für den Newsletter von Swisscybersecurity.net an. Auf dem Portal lesen Sie täglich News über aktuelle Bedrohungen und neue Abwehrstrategien.

BACS warnt vor anhaltendem CEO-Betrug

Swiss Cyber Security Days 2026 – neue Wege zur digitalen Souveränität

Trend Micro warnt vor Reputationsschäden durch KI

Identitätssicherheit jenseits des klassischen IAM

Update: Bundesrat schickt revidiertes Nachrichtendienstgesetz ans Parlament – und erntet Kritik

Schrecklich normale, statt schrecklich furchterregende Ringgeister

Schweizer und Schweizerinnen verschwitzen Datenschutz bei KI

Mit diesen neuen Tricks locken E-Mail-Betrüger ihre Opfer in die Falle

G Data lanciert vier neue Cyber-Awareness-Kurse