MITRE ATT&CK Framework: Von gestohlenen Hashes und getunnelten Befehlen

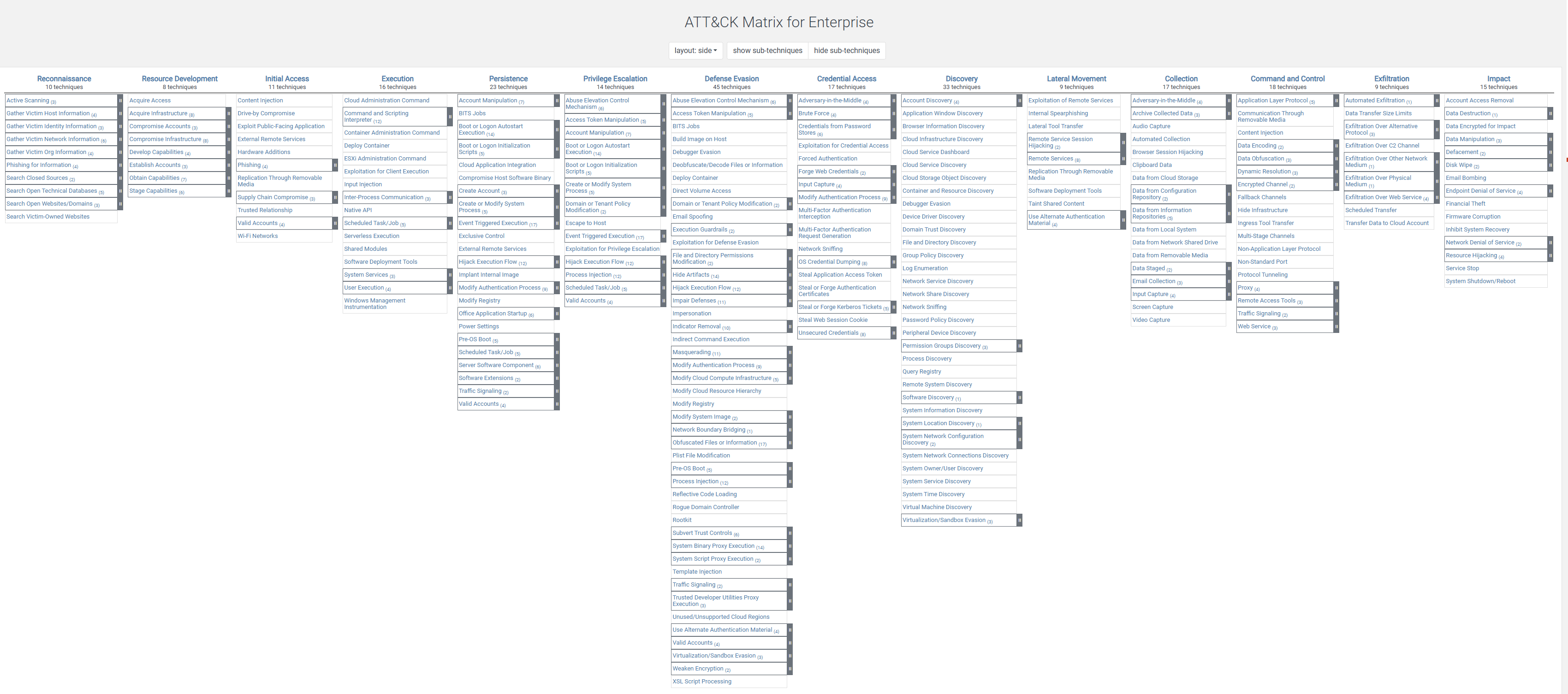

Das MITRE ATT&CK Framework bietet eine Übersicht der häufigsten Taktiken und Techniken von Cyberangreifern. Kolumnist Thomas Holderegger von Accenture erklärt, wie sich Angreifer im Netzwerk ausbreiten und wie sie einen Kommunikationskanal zum infizierten System aufbauen.

In meiner vorherigen Kolumne haben wir gesehen, wie Angreifer im System unentdeckt bleiben ("Defense Evasion") und wertvolle Zugangsdaten stehlen ("Credential Access"). Die letzten beiden Taktiken, die wir uns etwas genauer anschauen, sind "Lateral Movement" und "Command and Control" – also die Ausbreitung sowie die Kommunikation und Ausführung weiterer Befehle im kompromittierten System.

Haben Angreifer einmal in einem System Fuss gefasst, bewegen sie sich durch das Netz des Opfers, um schliesslich ihr primäres Ziel zu finden. Dieses Vorgehen wird als "Lateral Movement" bezeichnet. Eine äusserst effektive Technik hierfür ist "Pass the Hash". Wenn sich ein Benutzer beispielsweise an seinem Computer anmeldet, wird sein Passwort nicht im Klartext, sondern als alphanumerische Zeichenfolge ("Hash") im Arbeitsspeicher des Computers gehalten. Das ist einerseits benutzerfreundlich, da die Anmeldedaten so nicht ständig neu eingegeben werden müssen. Allerdings kann ein Angreifer, der bereits im System ist, diesen Hash direkt aus dem Speicher stehlen. Der Clou dabei: Er muss das eigentliche Passwort nie kennen. Mit dem gestohlenen Hash kann er sich gegenüber anderen Systemen im Netzwerk authentifizieren und so seinen Zugriff ausweiten. Gelingt es dem Angreifer dabei, den Hash eines Administrators zu erbeuten, stehen potenziell alle Türen offen.

Das MITRE ATT&CK Framework ohne Untertechniken. Die komplette Übersicht mit Untertechniken finden Sie hier. (Source: Screenshot / https://attack.mitre.org)

Um die dauerhafte Kontrolle über ein kompromittiertes System zu sichern, müssen Angreifer zudem unbemerkt mit dem Opfer-Netzwerk kommunizieren können – und dies von ihrem eigenen Endpoint aus. Hier setzt "Command and Control" an. Um dabei einer Entdeckung zu entgehen oder nicht von einer Firewall blockiert zu werden, ahmen Angreifer oft normalen, zu erwartenden Datenverkehr nach. Eine oft verwendete Technik dafür ist beispielsweise "Protocol Tunneling". Dabei wird der bösartige Datenverkehr in häufig verwendeten Protokollen wie SSH oder RDP versteckt und so durch das Netzwerk "getunnelt". Auf diese Weise kann der Angreifer ungestoppt Befehle an das gekaperte System senden und es von aussen steuern. Vor allem ist der Angreifer nun auch in der Lage, über den versteckten Tunnel weiteren Schadcode auf das angegriffene System zu laden. Hat er ausserdem wie oben beschrieben einen privilegierten Account stehlen können (zum Beispiel den eines Administrators), kann er nun diesen Code problemlos auf dem System des Opfers ausführen.

Nachdem der Angreifer sich mit gestohlenen Credentials frei im Netzwerk bewegen und seine kompromittierten Systeme steuern kann, haben wir den typischen Angriffspfad fast vollständig nachgezeichnet. Doch was bedeuten all diese Taktiken und Techniken für die Verteidiger? In der nächsten Kolumne wechseln wir die Perspektive und beleuchten, wie Sicherheitsteams das MITRE ATT&CK Framework gezielt nutzen können, um solche Angriffe frühzeitig zu erkennen und abzuwehren.

Alle bisher auf SwissCybersecurity.net erschienenen Kolumnen von Thomas Holderegger finden Sie hier.

Thomas Holderegger, Security Lead for Switzerland bei Accenture. (Source: zVg)

Wenn Sie mehr zu Cybercrime und Cybersecurity lesen möchten, melden Sie sich hier für den Newsletter von Swisscybersecurity.net an. Auf dem Portal lesen Sie täglich News über aktuelle Bedrohungen und neue Abwehrstrategien.

Swisscybersecurity.net feiert seinen 5. Geburtstag

Von Creeper zu Morris zu Zeus – eine kleine Geschichte der Malware

Frühstück im Meerschweinchenparadies

Wir feiern 5 Jahre SwissCybersecurity.net

KI-basierter Angriff führt in wenigen Minuten zu Adminrechten

Wenn Angriffe denken lernen: Cyberabwehr unter KI-getriebenem Angriffstempo

Cyberangriffe in der Schweiz nehmen im Januar ab

MITRE ATT&CK Framework: Von gestohlenen Hashes und getunnelten Befehlen

Verschlüsselung: Die Kunst, so zu schreiben, dass fast niemand es versteht