MITRE ATT&CK Framework: Die Anatomie von Cyberangriffen

Das MITRE ATT&CK Framework ist sozusagen ein Lexikon der häufigsten Taktiken und Techniken von Cyberangreifern. Wie die Wissensdatenbank hilft, Cyberattacken nachzuvollziehen und so zu verstehen, erklärt Kolumnist Thomas Holderegger von Accenture.

Stellen Sie sich ein Lexikon vor, das nicht Worte, sondern die Vorgehensweisen von Cyberangreifern systematisch erfasst und beschreibt - genau das ist das MITRE ATT&CK Framework. Diese global anerkannte Wissensdatenbank wurde 2013 von MITRE ins Leben gerufen, um häufig verwendete Taktiken und Techniken von Cyberangreifern zu dokumentieren. Ursprünglich nur für Windows-Umgebungen relevant, wird das Framework heute auch für andere Unternehmenssysteme wie MacOS, Linux, Container-Technologien, Cloud-Systeme und mobile Geräte verwendet.

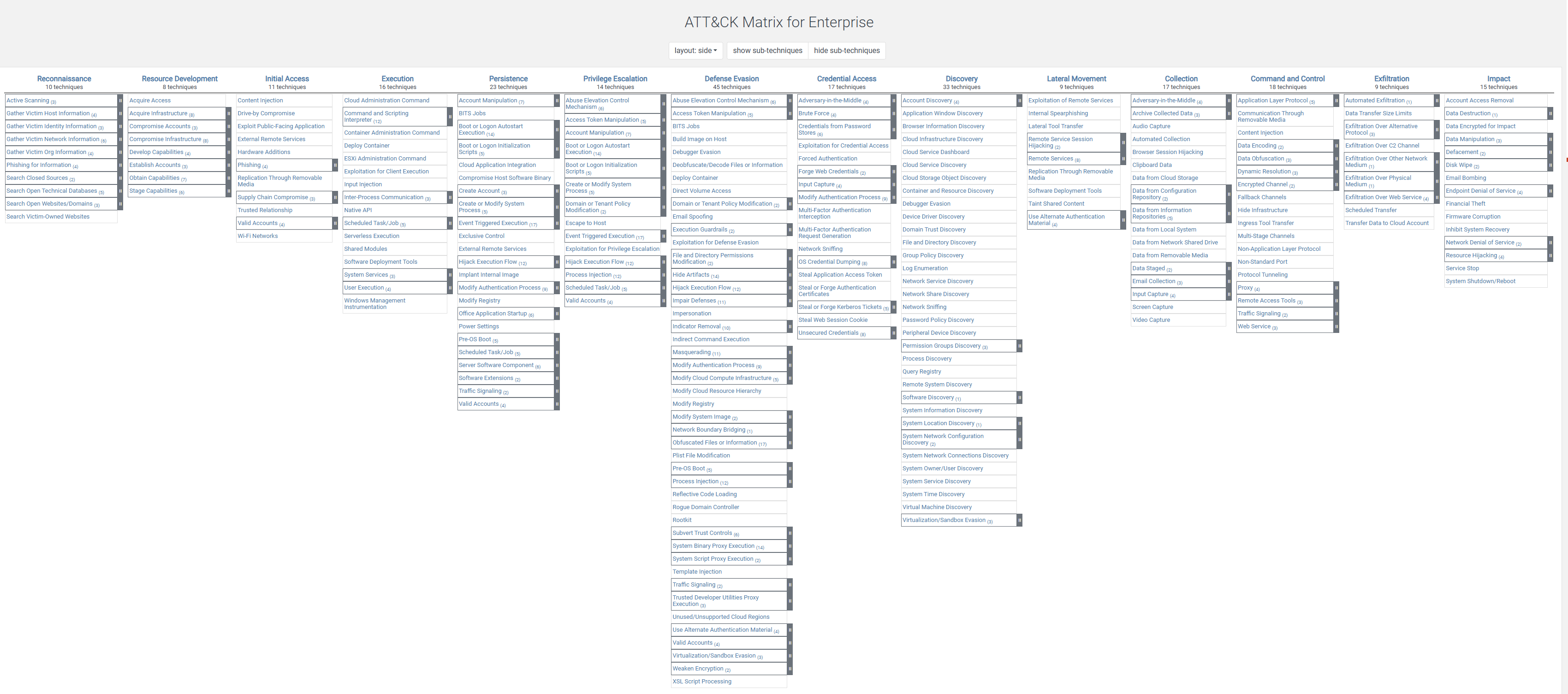

Seit seiner Veröffentlichung vor über zehn Jahren ist MITRE ATT&CK für Sicherheitsexperten weltweit unverzichtbar geworden. Anhand einer Matrix, unterteilt in 14 Taktiken und die dazugehörigen Techniken, bildet das Framework von links nach rechts den möglichen Pfad eines Cyberangriffs ab.

Das MITRE ATT&CK Framework ohne Untertechniken. Die komplette Übersicht mit Untertechniken finden Sie hier. (Source: Screenshot / https://attack.mitre.org)

Alles beginnt mit der Reconnaissance: Hier sammeln Angreifer Informationen über ihr Angriffsziel, beispielsweise durch aktives Scannen von IP-Adressen, um offene Türen in der IT-Infrastruktur zu finden. Basierend auf diesen Erkenntnissen beschaffen sich die Cyberkriminellen als nächstes die für den Angriff benötigten Ressourcen (Resource Development) und versuchen, in das Netzwerk des Opfers einzudringen (Initial Access). Mit der Execution wird dann erstmals schädlicher Code auf dem System des Opfers ausgeführt, um die Kontrolle darüber zu erlangen. Mithilfe von Persistence stellen Angreifer sicher, dass dieser Zugriff auch im Falle von Neustarts oder veränderten Credentials nicht verloren geht.

Sind die Angreifer erst einmal im System, zielt die nächste Taktik, Privilege Escalation, darauf ab, höher privilegierte Zugänge wie die eines Administrators zu erlangen. Um unentdeckt zu bleiben und den Verteidigungsmassnahmen des Opfers zu entgehen, kommen Techniken der Defense Evasion zum Einsatz, etwa durch das Modifizieren oder Verstecken von Logfiles. Anschliessend versuchen Angreifer, weitere Anmeldeinformationen zu erbeuten (Credential Access), indem sie beispielsweise mithilfe eines Keyloggers Passwörter aufzeichnen. Ist dies gelungen, beginnt die Discovery: Die Angreifer erkunden das Netzwerk des Opfers, um dessen Struktur und Ressourcen zu verstehen.

Dies läutet die nächste Phase des Angriffs ein: Nach dem Eindringen in das System bewegen sich Angreifer beim Lateral Movement weiter im Netzwerk und versuchen, weitere Systeme unter ihre Kontrolle zu bringen. Diese Taktik ist für Angreifer entscheidend, um ihr primäres Ziel - zum Beispiel Datendiebstahl oder den Einsatz von Ransomware zwecks Erpressung - zu erreichen. Als nächstes werden gezielt wichtige Daten von lokalen Systemen oder aus Cloud-Speichern zusammengetragen (Collection). Zudem versuchen die Angreifer, mit dem kompromittierten System zu kommunizieren, um weitere Befehle - wie zum Beispiel die Installation von zusätzlichem Code - auszuführen (Command and Control).

Schliesslich schleusen die Angreifer die gesammelten Daten aus dem Netzwerk (Exfiltration) und versuchen, die Systeme und Daten des Opfers zu manipulieren, zu stehlen oder zu zerstören (Impact) - erst bei diesem letzten Schritt wird der eigentliche Schaden angerichtet. Trotz der schieren Anzahl an Angriffstaktiken und -techniken gilt: Wird ein Angreifer entdeckt, bevor es zu "Exfiltration" und "Impact" kommt, konnte der eigentliche Schaden verhindert werden.

Welche Techniken Angreifer oft verwenden und wie sich Verteidiger das MITRE ATT&CK Framework zunutze machen können, schauen wir uns in meinen nächsten Kolumnen an.

Alle bisher auf SwissCybersecurity.net erschienenen Kolumnen von Thomas Holderegger finden Sie hier.

Thomas Holderegger, Security Lead for Switzerland bei Accenture. (Source: zVg)

Wenn Sie mehr zu Cybercrime und Cybersecurity lesen möchten, melden Sie sich hier für den Newsletter von Swisscybersecurity.net an. Auf dem Portal lesen Sie täglich News über aktuelle Bedrohungen und neue Abwehrstrategien.

BACS warnt vor anhaltendem CEO-Betrug

Diese Katze schnurrt am lautesten

Update: Bundesrat schickt revidiertes Nachrichtendienstgesetz ans Parlament – und erntet Kritik

Identitätssicherheit jenseits des klassischen IAM

Mit diesen neuen Tricks locken E-Mail-Betrüger ihre Opfer in die Falle

Swiss Cyber Security Days 2026 – neue Wege zur digitalen Souveränität

Trend Micro warnt vor Reputationsschäden durch KI

Schrecklich normale, statt schrecklich furchterregende Ringgeister

G Data lanciert vier neue Cyber-Awareness-Kurse