MITRE ATT&CK Framework: Wie Angreifer unentdeckt bleiben und Zugangsdaten stehlen

Das MITRE ATT&CK Framework bietet eine Übersicht der häufigsten Taktiken und Techniken von Cyberangreifern. Kolumnist Thomas Holderegger von Accenture erklärt, wie Angreifer im System unentdeckt bleiben und wertvolle Passwörter erbeuten.

In meiner vorherigen Kolumne haben wir beleuchtet, wie Angreifer im System Fuss fassen ("Persistence") und ihre Rechte ausweiten ("Privilege Escalation"). Doch wie bleiben sie bei all dem unentdeckt, und wie erbeuten sie wertvolle Passwörter und andere Zugangsdaten? Genau das sind die Ziele der nächsten beiden Taktiken: "Defense Evasion" und "Credential Access".

Für einen Angreifer, der bereits im System ist, ist es essenziell, nicht erwischt zu werden - jeder vermiedene Alarm gibt ihm mehr Zeit, sich auszubreiten und sein eigentliches Ziel zu erreichen. Eine besonders raffinierte Technik der "Defense Evasion" ist die "System Binary Proxy Execution". Hierbei missbrauchen Angreifer legitime, vertrauenswürdige Systemdateien (sogenannte "Binaries") als "Stellvertreter", um im Hintergrund bösartige Befehle auszuführen. Für die Sicherheitsüberwachung sieht es dabei so aus, als würde ein normales Programm wie beispielsweise certutil.exe laufen; in Wahrheit nutzt der Angreifer es aber als unauffälligen Stellvertreter, um im Hintergrund weitere Schadsoftware herunterzuladen, ohne einen Alarm auszulösen.

Eine direktere Methode ist "Impair Defenses", bei der aktiv versucht wird, gewisse Verteidigungsmechanismen des Systems auszuschalten. Das kann zum Beispiel bedeuten, dass Angreifer versuchen, die EDR-Sicherheitssoftware zu deaktivieren, die automatische Installation von Updates zu blockieren oder die Firewall auszuhebeln.

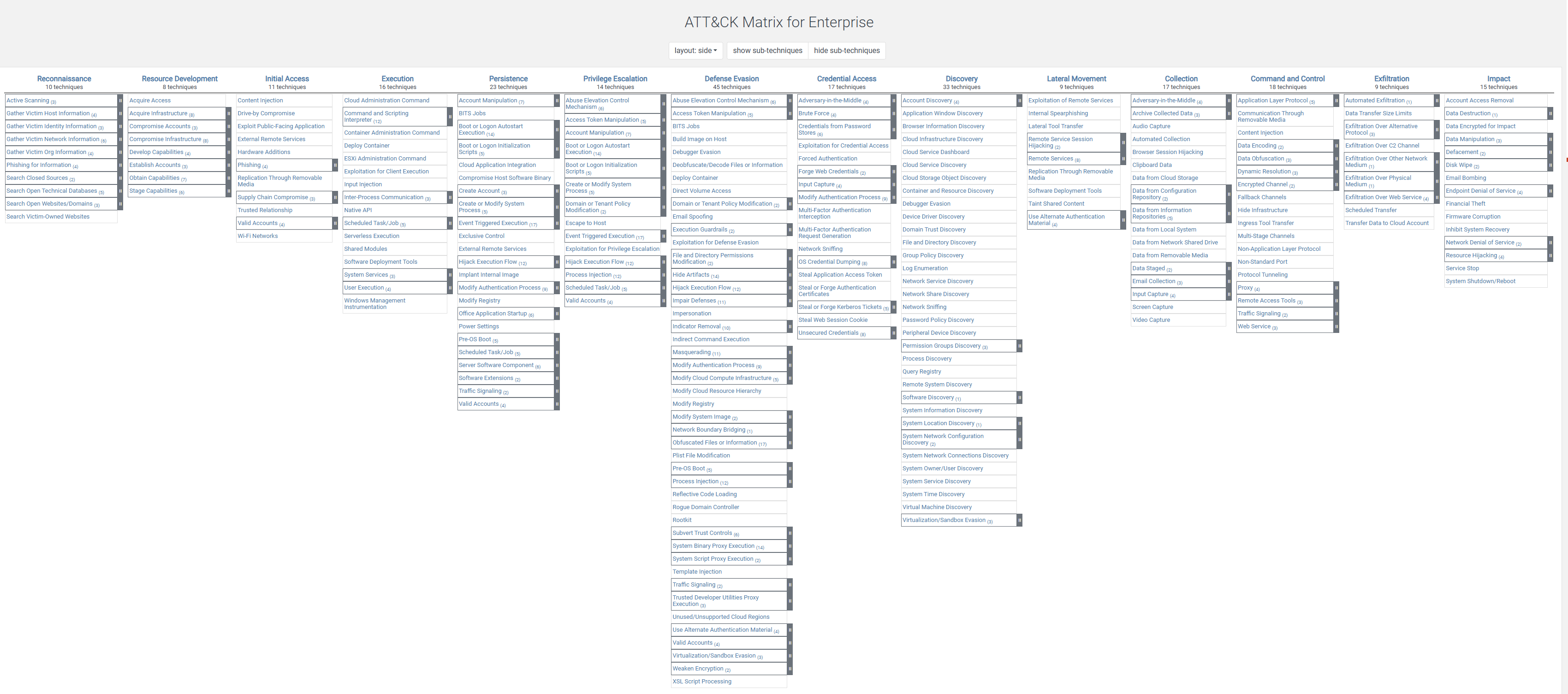

Das MITRE ATT&CK Framework ohne Untertechniken. Die komplette Übersicht mit Untertechniken finden Sie hier. (Source: Screenshot / https://attack.mitre.org)

Hat der Angreifer die Verteidigungssysteme erfolgreich umgangen, folgt das nächste Ziel: der Diebstahl von Zugangsdaten wie Passwörtern und anderen Anmeldeinformationen. Eine gängige Technik beim "Credential Access" ist das "OS Credential Dumping". Dabei werden Anmeldeinformationen direkt aus dem Arbeitsspeicher des Betriebssystems ausgelesen, wo sie oft temporär zur Erleichterung von Systemprozessen gespeichert sind. Ein bekanntes Werkzeug dafür ist "Mimikatz", das gezielt den Speicher durchsucht, um diese Daten zu extrahieren. Auch wenn moderne Sicherheitstools wie EDR den Einsatz von Mimikatz meist sofort erkennen, bleibt das Grundprinzip des Auslesens von Speicherinhalten eine ständige Bedrohung.

Mit erbeuteten Zugangsdaten und der Fähigkeit, unentdeckt zu bleiben, ist der Angreifer für die nächste Phase des Angriffs gerüstet. In der kommenden Kolumne schauen wir uns einige Techniken an, die Angreifern dabei helfen, sich weiter im Netzwerk zu bewegen ("Lateral Movement") und mit den kompromittierten Systemen zu kommunizieren und weitere Befehle auszuführen ("Command and Control").

Alle bisher auf SwissCybersecurity.net erschienenen Kolumnen von Thomas Holderegger finden Sie hier.

Thomas Holderegger, Security Lead for Switzerland bei Accenture. (Source: zVg)

Wenn Sie mehr zu Cybercrime und Cybersecurity lesen möchten, melden Sie sich hier für den Newsletter von Swisscybersecurity.net an. Auf dem Portal lesen Sie täglich News über aktuelle Bedrohungen und neue Abwehrstrategien.

BACS warnt vor anhaltendem CEO-Betrug

G Data lanciert vier neue Cyber-Awareness-Kurse

Schrecklich normale, statt schrecklich furchterregende Ringgeister

Swiss Cyber Security Days 2026 – neue Wege zur digitalen Souveränität

Identitätssicherheit jenseits des klassischen IAM

Mit diesen neuen Tricks locken E-Mail-Betrüger ihre Opfer in die Falle

Schweizer und Schweizerinnen verschwitzen Datenschutz bei KI

Update: Bundesrat schickt revidiertes Nachrichtendienstgesetz ans Parlament – und erntet Kritik

Trend Micro warnt vor Reputationsschäden durch KI